Шифрование и расшифровка данных: различия между версиями

Дмитрий (обсуждение | вклад) м (добавил иницифлизацию UARTa в каждый main()) |

Дмитрий (обсуждение | вклад) |

||

| (не показано 9 промежуточных версий 2 участников) | |||

| Строка 7: | Строка 7: | ||

Затем перейдем к настройке самого крипто-блока. Для этого откроем вкладку крипто-блок и нажмем включить. После этого появятся несколько настроек. | Затем перейдем к настройке самого крипто-блока. Для этого откроем вкладку крипто-блок и нажмем включить. После этого появятся несколько настроек. | ||

[[Файл:Настройки крипто-блока в конфигураторе.png|мини| | [[Файл:Настройки крипто-блока в конфигураторе.png|мини|Рисунок 2 - настройки крипто-блока в конфигураторе]] | ||

Зададим им следующие значения: | Зададим им следующие значения: | ||

| Строка 15: | Строка 15: | ||

* Порядок загрузки/выгрузки - От старшего слова к младшему. | * Порядок загрузки/выгрузки - От старшего слова к младшему. | ||

В итоге настройки крипто-блока в конфигураторе должны выглядеть как на рисунке. | В итоге настройки крипто-блока в конфигураторе должны выглядеть как на рисунке 2. | ||

Нажимаем кнопку сохранения и генерации. В итоге у нас появится проект для PlatformIo. Далее работа идет в visual studio code. | Нажимаем кнопку сохранения и генерации. В итоге у нас появится проект для PlatformIo. Далее работа идет в visual studio code. | ||

| Строка 69: | Строка 69: | ||

{{#spoiler:show=Развернуть код|hide=Свернуть код| | {{#spoiler:show=Развернуть код|hide=Свернуть код| | ||

<syntaxhighlight lang="c" line="1"> | <syntaxhighlight lang="c" line="1"> | ||

#include "uart_lib.h" | |||

#include "xprintf.h" | |||

#include "mik32_hal_rcc.h" | #include "mik32_hal_rcc.h" | ||

#include " | #include "mik32_hal_crypto.h" | ||

</syntaxhighlight> | </syntaxhighlight> | ||

}} | }} | ||

| Строка 325: | Строка 326: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

}} | }} | ||

[[Файл: | [[Файл:Kuznechik ECB.png|мини|Рисунок 3 - вывод в UART]] | ||

Вывод в UART изображен на рисунке 3. | |||

Функции для режимов CBC и CTR аналогичны, но содержат другие данные в массивах. | Функции для режимов CBC и CTR аналогичны, но содержат другие данные в массивах. | ||

| Строка 332: | Строка 333: | ||

Отличие этих режимов в том, что они перед каждой новой расшифровкой или зашифровкой требуют записи вектора инициализации с помощью функции HAL_Crypto_SetINIT. | Отличие этих режимов в том, что они перед каждой новой расшифровкой или зашифровкой требуют записи вектора инициализации с помощью функции HAL_Crypto_SetINIT. | ||

===Режим | ===Режим простой замены с зацеплением (Cipher Block Chaining, СВС)=== | ||

Размер массива для вектора инициализации можно задать с помощью макросов: | Размер массива для вектора инициализации можно задать с помощью макросов: | ||

| Строка 338: | Строка 339: | ||

* IV_LENGTH_MAGMA_CBC | * IV_LENGTH_MAGMA_CBC | ||

* IV_LENGTH_AES_CBC | * IV_LENGTH_AES_CBC | ||

Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную. | Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную. | ||

| Строка 548: | Строка 546: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

}} | }} | ||

[[Файл: | [[Файл:Kuznechik CBC.png|мини|Рисунок 4 - вывод в UART. CBC]] | ||

Вывод в UART изображен на рисунке 4. | |||

===Режим | ===Режим гаммирования (Counter, CTR)=== | ||

Количество слов в данных | Размер массива для вектора инициализации можно задать с помощью макросов: | ||

* IV_LENGTH_KUZNECHIK_CTR | |||

* IV_LENGTH_MAGMA_CTR | |||

* IV_LENGTH_AES_CTR | |||

Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную. | |||

Функция kuznechik_CTR_code. | Функция kuznechik_CTR_code. | ||

| Строка 559: | Строка 561: | ||

void kuznechik_CTR_code() | void kuznechik_CTR_code() | ||

{ | { | ||

uint32_t init_vector[IV_LENGTH_KUZNECHIK_CTR] = { | uint32_t init_vector[IV_LENGTH_KUZNECHIK_CTR] = {0x12345678, 0x90ABCEF0}; | ||

uint32_t plain_text[] = | uint32_t plain_text[] = { | ||

0x11223344, 0x55667700, 0xffeeddcc, 0xbbaa9988, | |||

0x00112233, 0x44556677, 0x8899aabb, 0xcceeff0a, | |||

0x11223344, 0x55667788, 0x99aabbcc, 0xeeff0a00, | |||

0x22334455, 0x66778899, 0xaabbccee, 0xff0a0011 | |||

}; | |||

uint32_t cipher_text[] = { | uint32_t cipher_text[] = { | ||

| Строка 572: | Строка 574: | ||

0x0, 0x0, 0x0, 0x0, | 0x0, 0x0, 0x0, 0x0, | ||

0x0, 0x0, 0x0, 0x0, | 0x0, 0x0, 0x0, 0x0, | ||

0x0, 0x0 | 0x0, 0x0, 0x0, 0x0 | ||

}; | }; | ||

uint32_t expect_cipher_text[] = { | uint32_t expect_cipher_text[] = { | ||

0xf195d8be, 0xc10ed1db, 0xd57b5fa2, 0x40bda1b8, | |||

0x85eee733, 0xf6a13e5d, 0xf33ce4b3, 0x3c45dee4, | |||

0xa5eae88b, 0xe6356ed3, 0xd5e877f1, 0x3564a3a5, | |||

0xcb91fab1, 0xf20cbab6, 0xd1c6d158, 0x20bdba73 | |||

}; | }; | ||

uint32_t key_length = sizeof(crypto_key)/sizeof(*crypto_key); | uint32_t key_length = sizeof(crypto_key)/sizeof(*crypto_key); | ||

| Строка 592: | Строка 595: | ||

/* Установка ключа */ | /* Установка ключа */ | ||

HAL_Crypto_SetKey(&hcrypto, crypto_key); | HAL_Crypto_SetKey(&hcrypto, crypto_key); | ||

/* Зашифровать данные */ | /* Зашифровать данные */ | ||

HAL_Crypto_Encode(&hcrypto, plain_text, cipher_text, plain_text_length); | HAL_Crypto_Encode(&hcrypto, plain_text, cipher_text, plain_text_length); | ||

xprintf("KEY "); | xprintf("KEY "); | ||

| Строка 635: | Строка 636: | ||

else if ((i+1) == plain_text_length) | else if ((i+1) == plain_text_length) | ||

{ | { | ||

xprintf(" | xprintf("Successful\n"); | ||

} | } | ||

} | } | ||

| Строка 649: | Строка 650: | ||

void kuznechik_CTR_decode() | void kuznechik_CTR_decode() | ||

{ | { | ||

uint32_t init_vector[IV_LENGTH_KUZNECHIK_CTR] = { | uint32_t init_vector[IV_LENGTH_KUZNECHIK_CTR] = {0x12345678, 0x90ABCEF0}; | ||

uint32_t plain_text[] = | uint32_t plain_text[] = { | ||

0x0, 0x0, 0x0, 0x0, | |||

0x0, 0x0, 0x0, 0x0, | |||

0x0, 0x0, 0x0, 0x0, | |||

0x0, 0x0, 0x0, 0x0 | |||

}; | |||

uint32_t cipher_text[] = { | uint32_t cipher_text[] = { | ||

0xf195d8be, 0xc10ed1db, 0xd57b5fa2, 0x40bda1b8, | |||

0x85eee733, 0xf6a13e5d, 0xf33ce4b3, 0x3c45dee4, | |||

0xa5eae88b, 0xe6356ed3, 0xd5e877f1, 0x3564a3a5 | |||

}; | |||

}; | |||

uint32_t expect_plain_text[] = { | uint32_t expect_plain_text[] = { | ||

| Строка 669: | Строка 669: | ||

0x00112233, 0x44556677, 0x8899aabb, 0xcceeff0a, | 0x00112233, 0x44556677, 0x8899aabb, 0xcceeff0a, | ||

0x11223344, 0x55667788, 0x99aabbcc, 0xeeff0a00, | 0x11223344, 0x55667788, 0x99aabbcc, 0xeeff0a00, | ||

0x22334455, 0x66778899 | 0x22334455, 0x66778899, 0xaabbccee, 0xff0a0011 | ||

}; | }; | ||

| Строка 725: | Строка 725: | ||

else if ((i+1) == cipher_text_length) | else if ((i+1) == cipher_text_length) | ||

{ | { | ||

xprintf(" | xprintf("Successful\n"); | ||

} | } | ||

} | } | ||

| Строка 759: | Строка 759: | ||

</syntaxhighlight> | </syntaxhighlight> | ||

}} | }} | ||

[[Файл:Kuznechik CTR.png|мини|Рисунок 5 - вывод в UART. CTR]] | |||

[[Файл: | Вывод в UART изображен на рисунке 5. | ||

Вывод в UART изображен на рисунке. | |||

Текущая версия от 09:24, 31 марта 2023

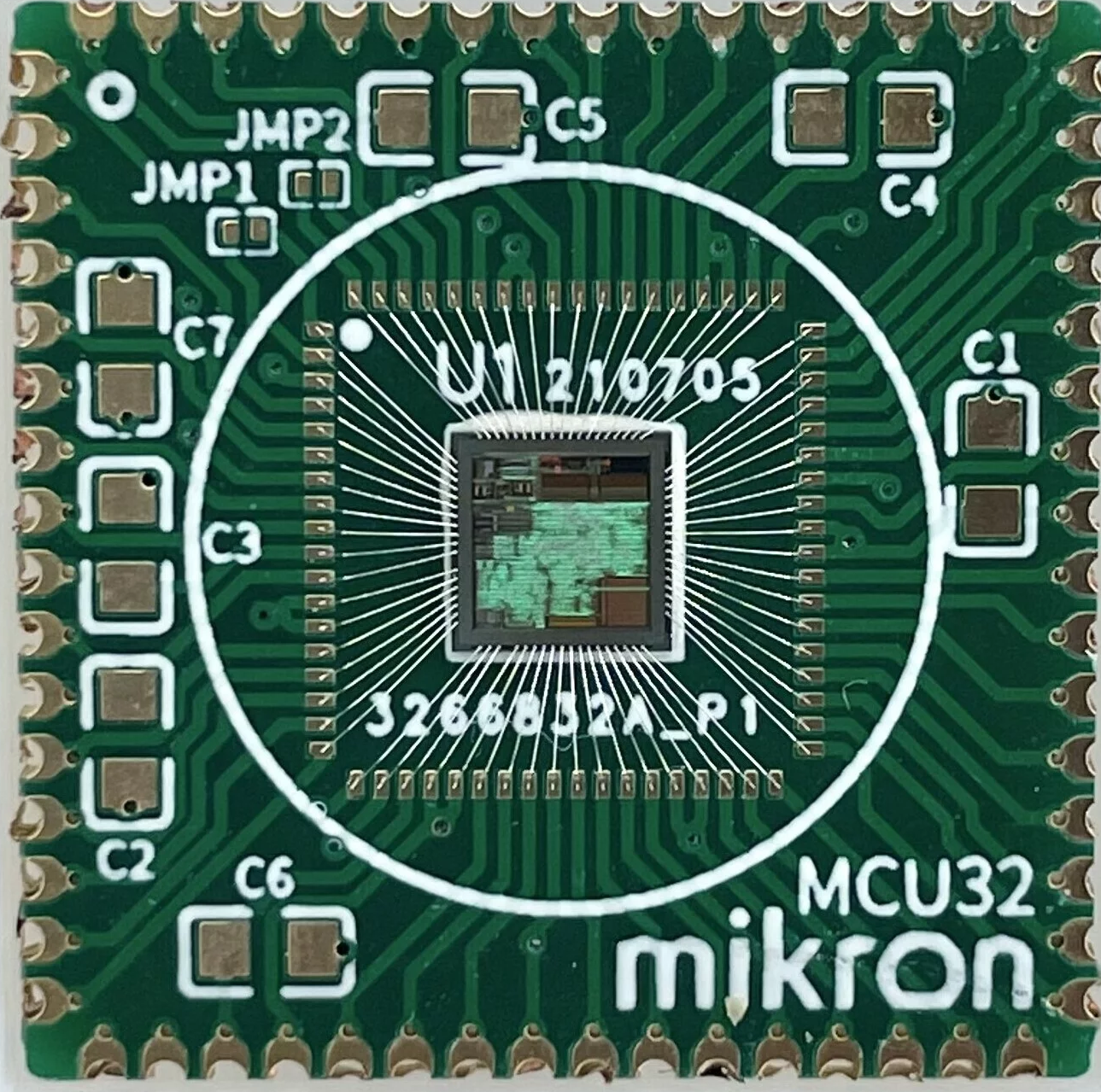

В примере будет зашифрованы и расшифрованы данные алгоритмом кузнечик. Данный процесс будет рассмотрен с различными режимами шифрования. Шифрования для алгоритмов «Магма» и AES128 полностью аналогичны, за исключением разрядности обрабатываемых данных.

Работа с конфигуратором (В разработке)

Для начала настроем в конфигураторе тактирование mik32, например, от внешнего кварца 32МГц. Затем настроем делители шины. Так как крипто-блок тактируется от шины AHB_CLK, то зададим делитель AHB_DIV. В данном примере оставим делитель по умолчанию. В итоге вкладка с тактированием должна выглядеть так:

(Картинка тактирования из конфигуратора. В работе)

Затем перейдем к настройке самого крипто-блока. Для этого откроем вкладку крипто-блок и нажмем включить. После этого появятся несколько настроек.

Зададим им следующие значения:

- Алгоритм шифрования - Кузнечик;

- Режим шифрования - ECB;

- В перестановке слова - нет перестановки;

- Порядок загрузки/выгрузки - От старшего слова к младшему.

В итоге настройки крипто-блока в конфигураторе должны выглядеть как на рисунке 2.

Нажимаем кнопку сохранения и генерации. В итоге у нас появится проект для PlatformIo. Далее работа идет в visual studio code.

Использование библиотеки HAL_Crypto

В сгенерированном проекте в файле main.c должна быть функция Crypto_Init, в которой будут заданы настройки для крипто-блока. Выглядит она так:

Кроме этого в функции SystemClock_Config приведены настройки для тактирования. Убедитесь, что в PeriphClkInit.PMClockAHB присутствует PM_CLOCK_CRYPTO_M. Сама функция должна выглядеть примерно так:

Для демонстрации вывода текста в PeriphClkInit.PMClockAPB_P присутствует PM_CLOCK_UART_0_M. У вас его может не быть, так как UART нужно включить отдельно. Для этого нужно подключить библиотеки uart_lib и xprintf.

Для инициализации UART в функции main, после функции тактирования SystemClock_Config, следует написать:

UART_Init(UART_0, 3333, UART_CONTROL1_TE_M | UART_CONTROL1_M_8BIT_M, 0, 0);

Скорость UART задается делителем во втором аргументе функции. При такой записи скорость будет 9600 бод.

В начале main.c можно видеть объявление структуры с набором настроек для крипто-блока, которую использует функция инициализации Crypto_Init.

Создадим глобальный массив для ключа. Количество элементов массива можно задать с помощью макросов CRYPTO_KEY_KUZNECHIK (количество слов в ключе для алгоритма кузнечик).

uint32_t crypto_key[CRYPTO_KEY_KUZNECHIK] = {0x8899aabb, 0xccddeeff, 0x00112233, 0x44556677, 0xfedcba98, 0x76543210, 0x01234567, 0x89abcdef};

Для режимов шифрования ECB и CBC длина данных должна быть кратна длине блока. Иначе данные следует дополнить.

Для режима CTR длинна данных может быть любой. В этом режиме дополнения не требуются.

Синхропосылка (вектор инициализации), в соответствии с ГОСТ 34.13—2015, для разных режимов может иметь разную длину:

- В режиме ECB синхропосылка не используется;

- В режиме CBC синхропосылка должна быть длинной m*z, где m - длина блока (128 бит для алгоритма Кузнечик), z - целое число. Поддерживается только случай z=1, m=n, где n - длина блока (4 слова для Кузнечика и AES, 2 слова для Магмы);

- В режиме CTR в регистр INIT следует записывать значение счетчика состоящего из синхропосылки, длинна которой равна половине длине блока, и такого же количества нулей. В итоге размер синхропосылки будет равен размеру блока.

Режим простой замены (Electronic Codebook, ЕСВ)

Теперь напишем функции для зашифровки и расшифровки данных в режиме шифрования ECB - kuznechik_ECB_code и kuznechik_ECB_decode соответственно.

В функции kuznechik_ECB_code будет три массива данных:

- plain_text - незашифрованные данные;

- cipher_text - полученные зашифрованные данные;

- expect_cipher_text - зашифрованные данные, которые ожидается получить.

Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную. ГОСТ 34.13—2015 определяет три возможные процедуры дополнения. Можно, например, дополнить остаток нулями до размера блока.

Внутри kuznechik_ECB_code сначала задается режим шифрования функцией HAL_Crypto_SetCipherMode (если другие режимы использовать не планируется, то этого можно не делать, так как этот режим шифрования уже задан после инициализации функцией Crypto_Init), затем устанавливается мастер-ключ функцией HAL_Crypto_SetKey. Так как ключ должен быть инициализирован в режиме шифрования, то после функции HAL_Crypto_SetKey блок находится в режиме зашифровки данных. После этого используется функция HAL_Crypto_Encode для зашифровки данных.

В конце поочередно выведем каждый из массивов в UART. После этого проведем сравнение полученных данных и ожидаемых.

Функция kuznechik_ECB_decode аналогична, но в ней используются другие массивы:

- plain_text - полученные расшифрованные данные;

- cipher_text - зашифрованные данные;

- expect_plain_text - расшифрованные данные, которые ожидается получить.

Для расшифровки данных используется функция HAL_Crypto_Decode.

Функция main.

Вывод в UART изображен на рисунке 3.

Функции для режимов CBC и CTR аналогичны, но содержат другие данные в массивах.

Отличие этих режимов в том, что они перед каждой новой расшифровкой или зашифровкой требуют записи вектора инициализации с помощью функции HAL_Crypto_SetINIT.

Режим простой замены с зацеплением (Cipher Block Chaining, СВС)

Размер массива для вектора инициализации можно задать с помощью макросов:

- IV_LENGTH_KUZNECHIK_CBC

- IV_LENGTH_MAGMA_CBC

- IV_LENGTH_AES_CBC

Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную.

Функция kuznechik_CBC_decode для расшифровки.

функция main.

Вывод в UART изображен на рисунке 4.

Режим гаммирования (Counter, CTR)

Размер массива для вектора инициализации можно задать с помощью макросов:

- IV_LENGTH_KUZNECHIK_CTR

- IV_LENGTH_MAGMA_CTR

- IV_LENGTH_AES_CTR

Количество слов в данных для зашифровки должно быть кратно размеру блока (для кузнечика 4 слова или 128 бит). Если данных меньше, то их нужно дополнить вручную.

Функция kuznechik_CTR_code.

Функция kuznechik_CTR_decode.

Функция main.

Вывод в UART изображен на рисунке 5.